本ブログは、「2022年暗号資産関連犯罪レポート」 の調査結果に基づいて記述されたものです。 こちらからサインアップしてレポートをダウンロード頂けます。

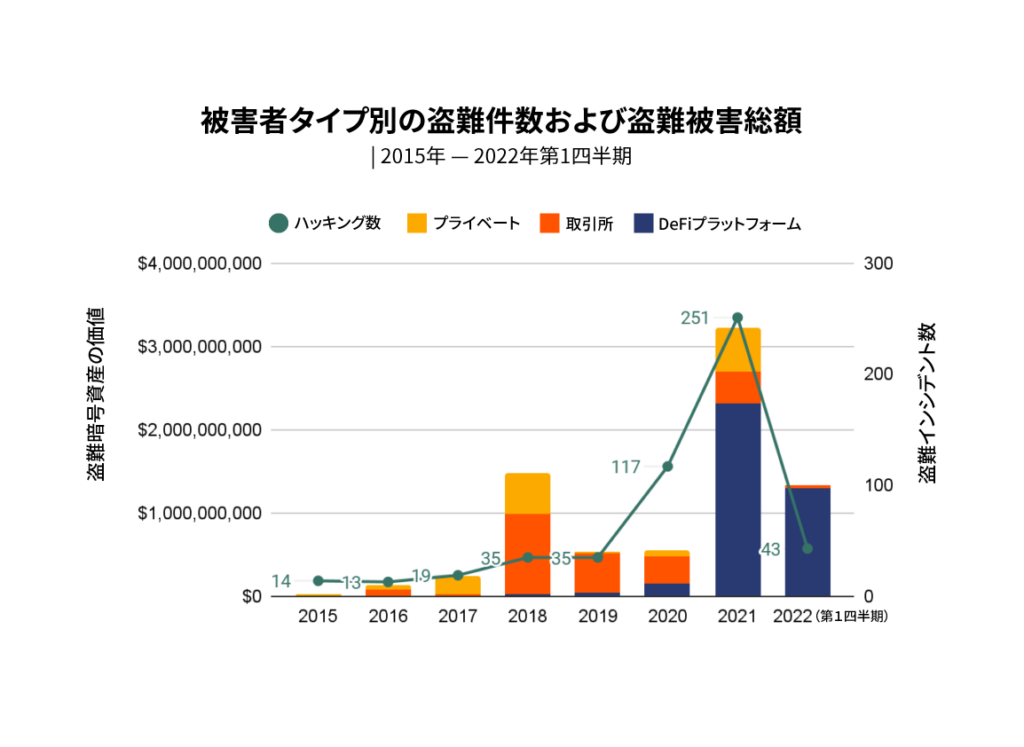

2021年は、デジタル犯罪者にとって大きな成果が達成された年となり、32億ドル相当の暗号資産が盗み出されました。しかし2022年は、さらなる規模の盗難が進行しつつあります。

ハッカー達は、今年最初の3ヶ月間だけで、取引所、プラットフォーム、民間企業から13億ドルを盗み出しています。そして、その被害の対象はDeFiに大きく偏っています。

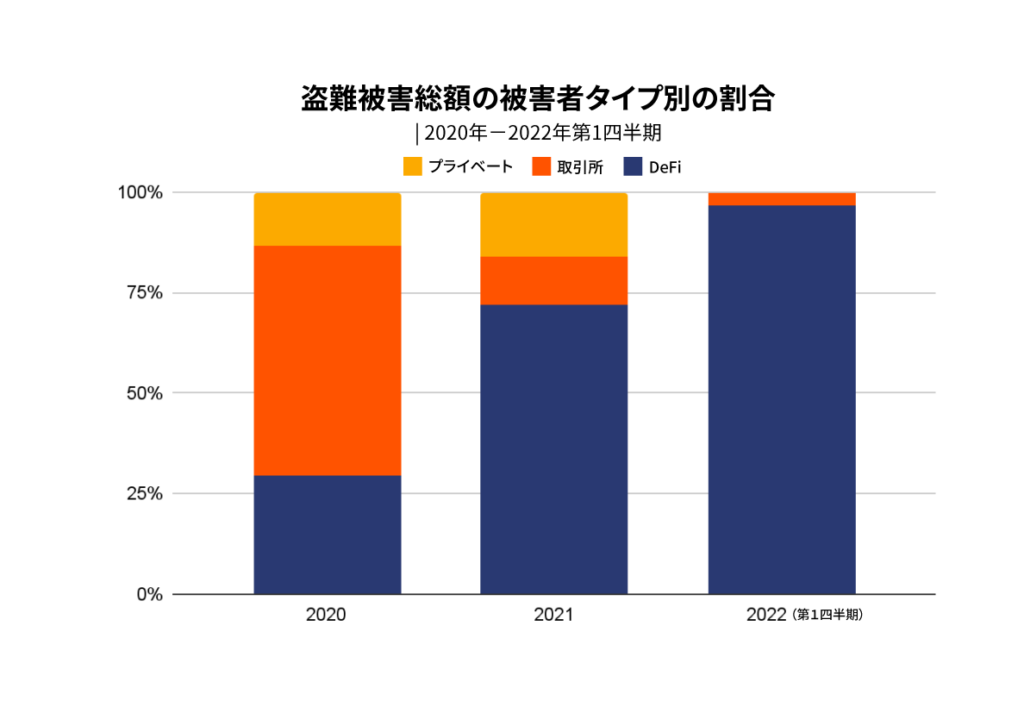

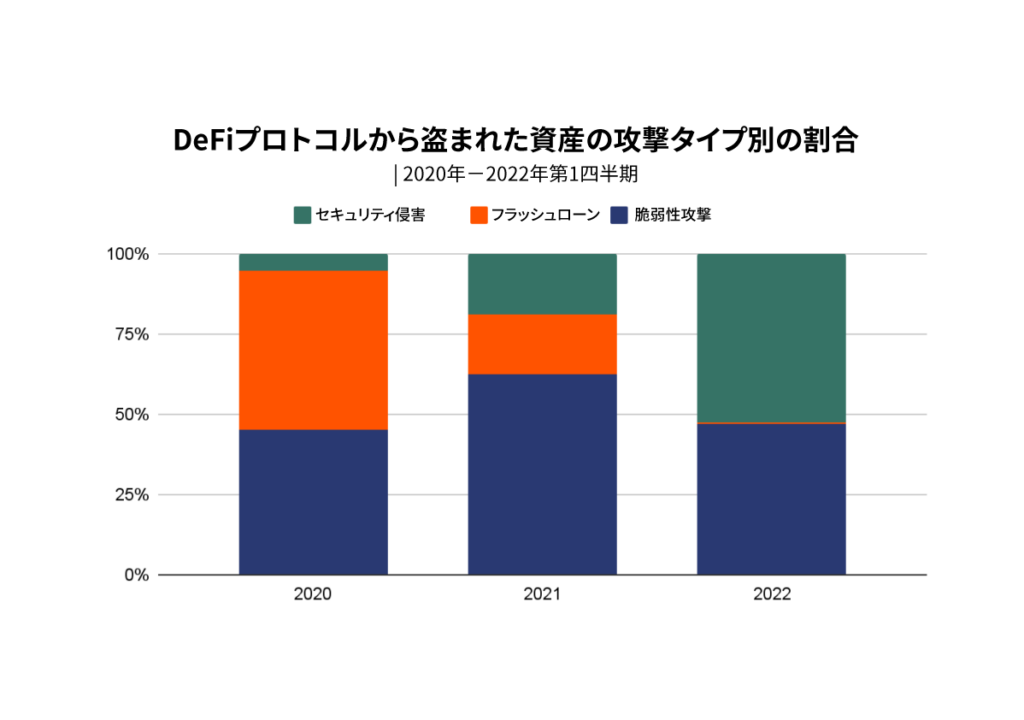

2022年最初の3ヶ月に盗まれた全暗号資産の97%が、DeFiプロトコルからのもので、これは2021年の72%、2020年の30%から、さらに拡大しています。

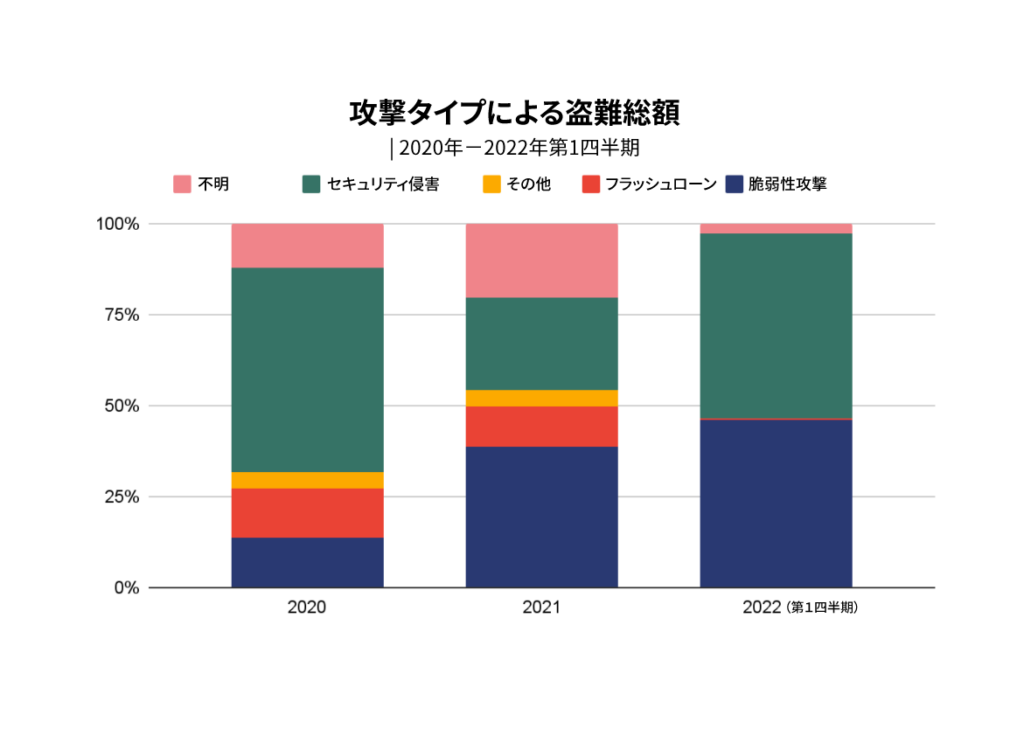

攻撃手段として脆弱性攻撃が増える一方、セキュリティ侵害も依然として発生

過去、暗号資産のハッキングの多くは、ハッカーが被害者の秘密鍵にアクセスするというセキュリティ侵害によって生じたものでした。これは、暗号資産におけるピッキングと言ってもよいでしょう。Ronin Networkから6億1,500万ドル相当の暗号資産が盗み出された、2022年3月に発生した侵害行為は、この手口が依然として有効であることを証明しています。

Chainalysisのデータもこの事実を示しています。2020年から2022年の第1四半期の間に、セキュリティ侵害によって、総暗号資産価値の35%が盗難にあっているのです。

備考:「不明」のラベルは、ハッキングのタイプに関する情報が未公開であることを意味します。「その他」のラベルは、ハッキングのタイプは分かっているが、Chainalysisが定義するカテゴリーに該当しないものを指します。

しかし、特にDeFiプロトコルの場合には、通常、盗難の最大の原因はコードの誤りによるものです。Roninに対する攻撃を別にすれば、盗難にあった資産価値の大半が、暗号資産の価格操作を行う脆弱性攻撃やフラッシュローン攻撃によるものとなります。

脆弱性攻撃が発生する理由は様々です。その1つとして、分散化と透明性というDeFiの理念において、オープンソースによる開発がDeFiアプリケーションを支える重要な要素となっている点を挙げることができます。これは、ある意味で極めて重要です。DeFiプロトコルは人間の介在なしに資金を移動させるため、プロトコルが信頼を得るためには、ユーザーがコードを監査できるようになっている必要があるのです。しかし、それは同時に、スクリプトを事前に十分解析して脆弱性を発見し、悪用することができるサイバー犯罪者にとってもメリットとなるのです。

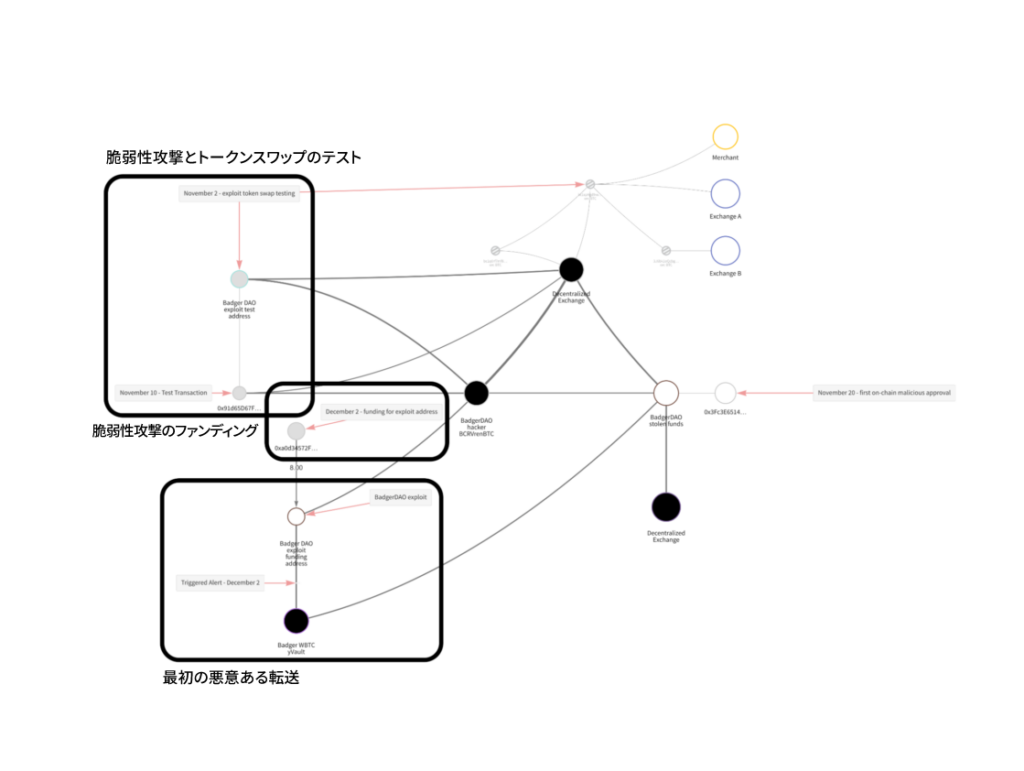

例えば、昨年発生したBadgerDAOに対するハッキングのケースでは、ハッカーが攻撃の数ヶ月前にコードの脆弱性や、ロンダリングの手順をテストしていました。

一方、フラッシュローン攻撃は、DeFiプラットフォームが不安定な価格オラクルに依存していることが原因で発生しているケースが見られます。

オラクルはプラットフォーム上の全ての暗号資産の正確な価格データを維持する役割を担っていますが、これは決して容易ではありません。オラクルが安全であっても、処理が遅ければアービトラージ(裁定取引)に対して脆弱となり、逆に高速でも安全でなければ、価格操作に対して脆弱となります。後者の場合はフラッシュローン攻撃につながり、実際に2021年にはDeFiプラットフォームで3億6,400万ドルという膨大な金額が引き出されました。例えばCream Financeに対するハッキングでは、CreamがyUSDの「pricePerShare」変数を計算する際の脆弱性を突くフラッシュローンによって、攻撃者がyUSDの価格を正価の2倍に膨らませて株を売ることで、わずか一晩で1億3,000万ドルを稼ぎ出すことに成功しています。

このような不正確な価格オラクルと悪用可能なコードという2つのリスクは、いずれについてもセキュリティ対策が必要であることを強く示唆しています。しかし幸いなことに、これらに対しては解決策があります。Chainlinkのような分散型価格オラクルの場合には、プラットフォームを価格操作攻撃から保護し、価格設定の正確性を確保することができます。スマートコントラクトのセキュリティを確保するためには、よくあるハッキングの対象となりやすい再入可能性や未処理の例外、そして取引順序の依存関係などがあるコードを監査してプログラムの強化を図ります。

しかし、コード監査は万能ではありません。30%近くの脆弱性攻撃は、前年に監査を実施したプラットフォームで発生しており、驚くべきことにその73%がフラッシュローン攻撃でした。これは、コード監査に潜在する2つの欠点を浮き彫りにしています。

- スマートコントラクトの脆弱性にパッチを適用するケースもありますが、全てではありません。

- プラットフォームの価格オラクルが改ざんされない保証はどこにもありません。

コード監査は確かに有効です。しかし、数百万のユーザーと数十億ドルを管理するDeFiプロトコルについては、そうしたプラットフォームに求められる堅牢なセキュリティ体制の確立に向け、さらに取り組んでいく必要があります。

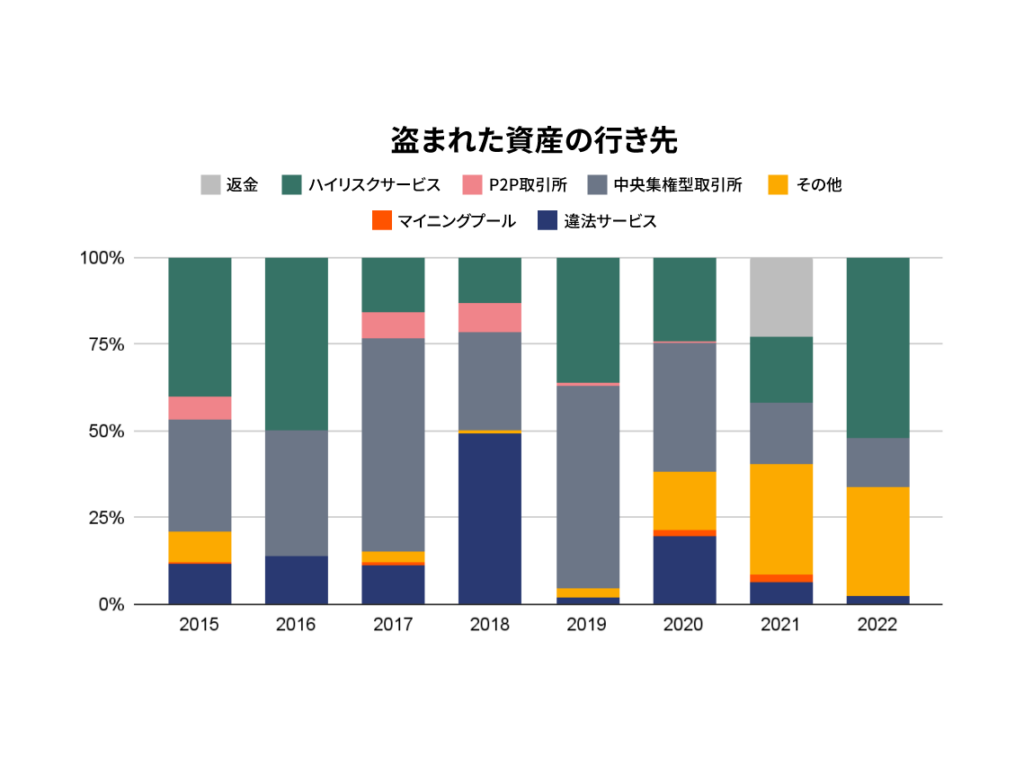

資産の追跡:盗難暗号資産の最終的な行き先

ハッカーは、盗み出した暗号資産をどのようにロンダリングしているのでしょう?2021年には、盗難資金がこれまで以上にDeFiプラットフォーム(51%)とハイリスクなサービス(25%)へ流れました。盗難資金の行き先として一時はトップであった中央集権型取引所の順位は下がり、受け取った資金は全体の15%未満に過ぎません。これは取引所が、サイバー犯罪者の匿名性を脅かす、AMLやKYCのプロセスを採用していることが原因となっている可能性があります。

Chainalysisでは、今年から新たなカテゴリーとして、「返金 (return)」を追加しましたが、これは観測した暗号資産取引所に対する初のケースとなるハッキング形態を反映したものです。Poly Networkから6億ドルをハッキングした窃盗犯は、昨年の8月に盗み出した6億1,300万ドル全額を返金し、さらにPoly Networkが提供を申し出た、脆弱性報奨金 (bug bounty) の受け取りも拒否しました。

備考:「ハイリスクサービス」は、ミキサーやリスクの高い取引所、リスクの高い地域を拠点とするサービスなどを指します。

上記のグラフには、2016年にBitfinexが盗難にあった36億ドル相当の暗号資産の内、法執行機関が差し押さえた分は反映されていません。2022年2月、米国当局は、ハッキングによってBitfinexから盗んだ資金のロンダリングを幇助した2名を逮捕し、盗難にあった資金の大部分を回収することができました。これは暗号資産のユーザーにとって非常に大きな前進と言えますが、この差し押さえによって、ハッカーにマネーロンダリング戦略の見直しを迫ることになるかどうかは、現時点では不明です。

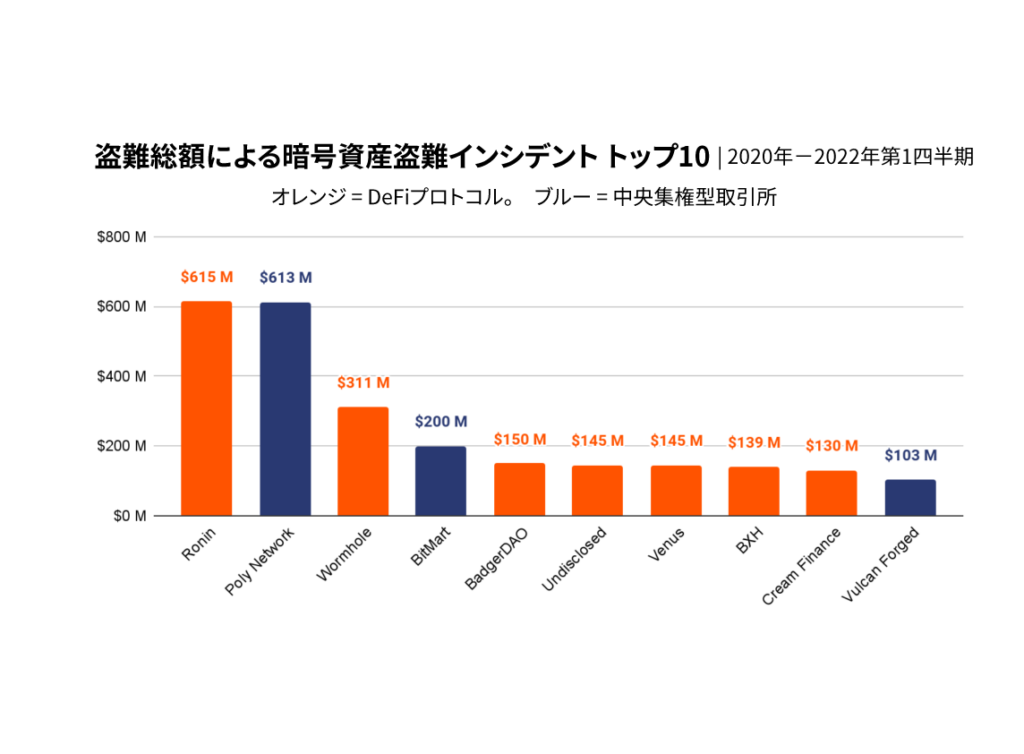

2021年および2022年第1四半期に発生した大規模な暗号資産の盗難

過去15ヶ月に発生した大規模な攻撃の10件のうち7件は、特にDeFiプラットフォームを標的にしたものでした。この7件のDeFiに対する攻撃によって、16億ドルが盗難にあい、取引所に対する3件の攻撃で9億6,000万ドルが盗み出されています。

以下の表に、それぞれの盗難事案の詳細をまとめました。

| 2021年および2022年第1四半期における大規模な暗号資産窃取事案のトップ10 | ||||

| 被害者 | 被害総額(米ドル) | サービスタイプ | ハッキングタイプ | 説明 |

| Ronin Network | 6億1,500万ドル | DeFiプラットフォーム | セキュリティ侵害 | 攻撃者は、取引検証担当者9名のうち5名の秘密鍵を盗み出し、その大半を悪用してETHとUSDCの引き出しを承認させました。 |

| Poly Network | 6億1,300万ドル | DeFiプラットフォーム | 脆弱性攻撃 | 攻撃者はクロスチェーンリレー契約の脆弱性を攻撃し、3つの異なるチェーン、Ethereum、BSC、Polygonから、Poly Networkの資金を引き出しています。攻撃者は、盗んだ資金を最終的に返金しています。詳細はケーススタディをご覧ください。 |

| Wormhole | 3億2,200万ドル | DeFiプラットフォーム | 脆弱性攻撃 | 攻撃者は、WormholeのSola ↔ Ethereumクロスチェーンブリッジを操作して、12万ETHが入金されたように見せかけ、Solanaに同価値のwhETH (Wormhole ETH) を作り出すよう仕向けました。 |

| BitMart | 2億ドル | 取引所 | セキュリティ侵害 | 攻撃者は秘密鍵を 盗み出し、BitMartの2つのホットウォレットを侵害しました。 |

| BadgerDAO | 1億5,000万ドル | DeFiプラットフォーム | セキュリティ侵害 | 攻撃者は侵害したcloudflare API鍵を使って、Badgerのアプリケーションに定期的に不正なスクリプトを投入していました。このスクリプトは取引を監視し、外部のアカウントからERC-20トークンの操作を許可するようユーザーに促していました。一旦、許可がおりると、攻撃者はユーザーのウォレットから資産を盗み出しています。 |

| 未公表 | 1億4,500万ドル | プライベート | その他 - 横領 | 企業が金融口座間で資金を移動しようとした際、従業員が資金を個人口座に移したとされています。 |

| Venus | 1億4,500万ドル | DeFiプラットフォーム | 脆弱性攻撃 | 攻撃者は、Venus ProtocolのガバナンストークンであるXVSの価格を操作し、XVSの実勢価格を超える価値のBTCとETHを借りることに成功しました。ガバナンストークンの価格が下がり、プロトコルユーザーが債務不履行となった時点で、Venusには1億4,500万ドルの債務が残されました。 |

| BXH | 1億3,900万ドル | DeFiプラットフォーム | その他 - 秘密鍵の漏洩 | BXHの技術チームの身元不明のメンバーが、管理者の秘密鍵を漏洩したとされています。 |

| Cream Finance | 1億3,000万ドル | DeFiプラットフォーム | フラッシュローン | 最初に攻撃者は、一連のフラッシュローンによって、最大150万ドルのcrYUSDを作り出しました。次に攻撃者は、CreamのPriceOracleProxy機能を使って、所有するcrYUSDの価値を人為的に最大30億ドルにまで高騰させました。このうち20億ドルが、攻撃者の未払いのフラッシュローンの返済に当てられ、残りの10億ドルは、貸出し可能なCreamの全ての資産(1億3,000万ドル)を流出させるために使用されました。 |

| Vulcan Forged | 1億300万ドル | DeFiプラットフォーム | セキュリティ侵害 | 攻撃者は96のアドレスの秘密鍵のアクセス権を取得し、そのコンテンツをハッカーがコントロールするウォレットに送っています。 |

スマートコントラクト開発者への警告

DeFiにロックされている資金が、過去最高の2,560億ドルを記録するなど、これまでにない膨大な金額ということもあり、悪用のリスクが高まっています。DeFiプラットフォームからの盗難の急増という事態から学ぶことが1つあるとすれば、それはスマートコントラクトのセキュリティと、価格オラクルの正確性がいかに重要であるかという点です。理想的な手段としては、コード監査、分散型オラクルプロバイダー、およびプラットフォームセキュリティに対する完全かつ厳密なアプローチが挙げられます。

これらの機能が働かず暗号資産が盗まれた場合には、ブロックチェーン分析が有効となります。調査担当者は、アドレス間の資金移動の全体像を把握し、資産の移動を停止したり差し押さえることで、悪意のある人物による資産の換金を阻止することができます。

本ブログは、「2022年暗号資産関連犯罪レポート」 の調査結果に基づいて記述されたものです。 こちらからサインアップしてレポートをダウンロード頂けます。

(以上)