Chainalysis in Action

Chainalysis in Action: Department of Justice Announces Second-Largest Ever Crypto Seizure, with $3.36 Billion in Bitcoin Seized from Silk Road Hacker

In November 2021, IRS Criminal Investigations (IRS-CI) seized 50,676 Bitcoin from James Zhong, an American who pled guilty to wire…

Security First in a Decentralized World: ZetaChain’s Collaborative Approach with Chainalysis and Halborn

In the rapidly evolving landscape of blockchain technology, security stands as a paramount concern. 2022 witnessed a surge in hacking…

Chainalysis in Action: How Law Enforcement Tracked Millions’ Worth of Illicit Bitcoin in the Harmon Brothers Cases

Within the span of a few years, two brothers from Ohio were imprisoned for cryptocurrency-related crimes. The first, Larry Dean…

Chainalysis In Action: Israeli Authorities Disrupt Hezbollah and Iran Quds Force Terrorism Financing Crypto Infrastructure, Seize $1.7 Million in First [Updated 3/26/24]

Update, 3/26/24: OFAC sanctions Al-Law, highlights cryptocurrency address previously identified by NBCTF On March 26, 2024, OFAC sanctioned Syria-based hawala…

Crypto Crime Has Hit Main Street. Here’s How Local Law Enforcement Can Take Action.

There’s a common misconception that tackling cryptocurrency-based crime is solely in the domain of large national-level law enforcement agencies or elite cybercrime units.

$30 Million Seized: How the Cryptocurrency Community Is Making It Difficult for North Korean Hackers To Profit

One of the most troubling trends in crypto crime right now is the stunning rise in funds stolen from DeFi…

Chainalysis Takes the Stand: How Expert Testimony Helped Convict the Creator of Two Fraudulent ICOs

On July 21, 2022, Ryan Felton pleaded guilty to multiple counts of wire fraud, securities fraud, and money laundering. Here’s how Chainalysis testimony helped secure his guilty plea.

Chainalysis In Action: How FBI Investigators Traced DarkSide’s Funds Following the Colonial Pipeline Ransomware Attack

This blog is a preview of our 2022 Crypto Crime Report. Sign up here to download your copy now! On May 7,…

Chainalysis in Action: OFAC Sanctions Russian Cryptocurrency OTC Suex that Received Over $160 million from Ransomware Attackers, Scammers, and Darknet Markets

Want to learn more about the sanctions against Suex and what this means for the larger fight against ransomware? Watch…

Applying Counterterrorism Strategies to Ransomware

Last month, national leaders in the U.S. compared the global surge in ransomware events to the terrorism threat following the…

Chainalysis Launches Business Data Offering to Help Cryptocurrency Exchanges Optimize Product Strategy and Drive User Growth

Chainalysis, the blockchain analysis company, today announced the launch of Chainalysis Business Data, a first-of-its-kind data offering to help cryptocurrency…

L’analyse de la blockchain révèle les liens entre quatre des plus grandes souches de ransomware de 2020

Ce blog est un extrait du rapport Chainalysis 2021 Crypto Crime. Cliquez ici pour télécharger le tout ! Comme nous…

Chainalysis in Action: U.S. Authorities Disrupt NetWalker Ransomware

Today, the U.S. Department of Justice (DOJ) announced a coordinated international law enforcement action to disrupt the NetWalker ransomware, including…

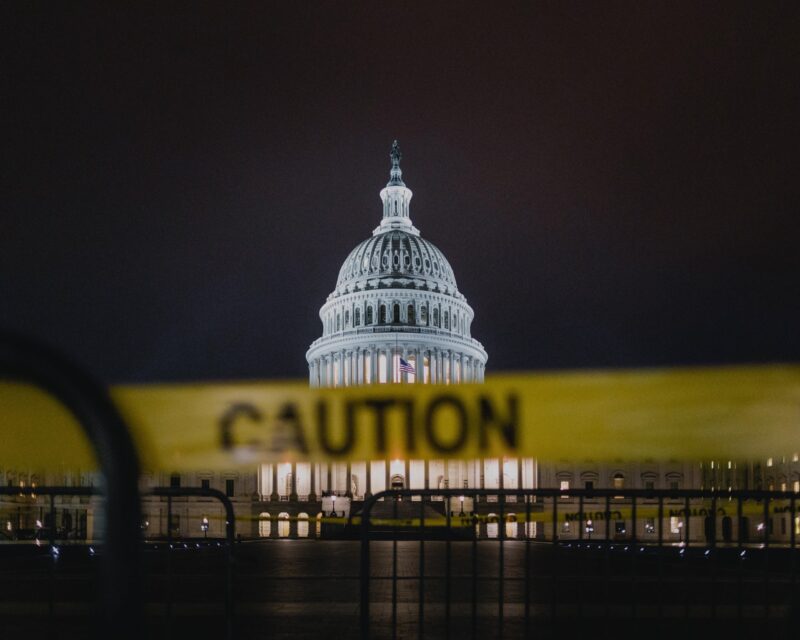

Alt-Right Groups and Personalities Involved In the January 2021 Capitol Riot Received Over $500K In Bitcoin From French Donor One Month Prior

This blog is an excerpt from the Chainalysis 2021 Crypto Crime Report. Click here to download the whole thing! Last…

Les groupes et personnalités d’ultradroite impliqués dans l’émeute du Capitole ont reçu plus de 500000 dollars en Bitcoin d’un donateur français un mois auparavant

La semaine dernière, les Américains ont été choqués lorsqu’un grand groupe de partisans de Donald Trump a pris d’assaut le…