2023/11/30に米国及び日本もKimsukyに対する経済制裁を実施

2023年11月30日(日本時間12月1日)、米国の外国資産管理局(OFAC)と日本の外務省は、韓国外交部と共にKimsukyを制裁対象に指定しました。米国財務省はこの制裁に関するプレスリリースの中で、Kimsukyのサイバースパイ活動や北朝鮮の核兵器開発を支援する役割をハイライトしています。これら3カ国はいずれも、北朝鮮の核兵器プログラムに関連する、他の一連の個人や団体にも制裁を科し、オーストラリア外務省もその一部に対し措置を行いました。

OFACのKimsukyに対する制裁対象者リストの項目には、識別子としていくつかのウェブサイトと電子メールアドレスが含まれていましたが、6月の韓国による制裁指定とは異なり、暗号資産のアドレスの明示はありませんでした。

以下の元記事で詳説しているように、Kimsukyの暗号資産の使用方法は、Lazarus Groupのような他の北朝鮮グループによるハッキングとは異なります。Kimsukyは、暗号資産を直接盗み出し北朝鮮政府の資金源に当てているのではなく、マイニングや半合法的なサービス、あるいは恐喝キャンペーンのような悪質な活動を通じて暗号資産を入手し、それを主に政権のための情報収集に重点を置いた他の活動の資金源に充てています。ProofpointのSenior Threat ResearcherであるGreg Lesnewich氏は、Kimsukyの暗号資産関係する活動の詳細と、今日の国際的な取り組みが非常に重要である理由について、次のように述べました。

「他の北朝鮮の活動とは異なり、Kimsuky傘下の一団は、戦略的な情報収集を支援するために、暗号資産を使用して独自の活動資金を調達している。北朝鮮が暗号資産を入手・利用しようとする方法は多様化し、テンポも速くなっている。」

元の記事

2023年6月1日、韓国外交部は、北朝鮮のハッキンググループKimsukyを経済制裁の対象とし、それに関連する2つの暗号資産アドレスを特定しました。外交部は大韓民国国家情報院及び警察庁、そして米国の連邦捜査局(Federal Bureau of Investigation: FBI)、国務省(Department of State)、国家安全保証局(National Security Agency: NSA)と連携し、北朝鮮のサイバー諜報活動に関連する勧告を共同で発表しました。

Kimsukyとは何か?

Kimsukyは、少なくとも2012年から活動している北朝鮮のサイバー諜報部隊であり、北朝鮮政府のために、兵器や衛星の開発に関する技術や、外交政策の情報を盗んでいたことで知られています。Kimsukyのインテリジェンス収集の対象は、他国の政府(とりわけ韓国)や政治団体、学術団体です。また、Kimsukyは、民間に対しても詐欺や窃盗、クリプトジャッキングやセクストーションを行っており、これらは自身の資金調達のためとみられています。

Kimsukyの暗号資産アクティビティの分析

Kimsukyは、多くのケースで、トランザクションの追跡をしづらくするために暗号資産を利用しています。ProofpointのSenior Threat ResearcherであるGreg Lesnwich氏は、Kimsukyについて次のように述べています。「暗号資産を含むKimsukyのオペレーションは、北朝鮮の文化的教義である主体(チュチェ)思想、自立精神の反映とも言えるでしょう。Kimsukyは暗号資産をマイニングして生成した後それをロンダリングしたり、合法的なサービスを運営してビットコインやEthereumを稼いだり、不定期に暗号資産の業者に対して悪意のある攻撃を仕掛けたり、個人に対してセクストーションを行ったりしています。」同様に、MandiantのPrincipal AnlysisであるJoseph Dobson氏は、「Kimskyは、トークンフィッシングやクリプトジャッキング、ウォレットの窃取などを実行するための資金として、主に盗まれた暗号資産を使っている」と指摘します。

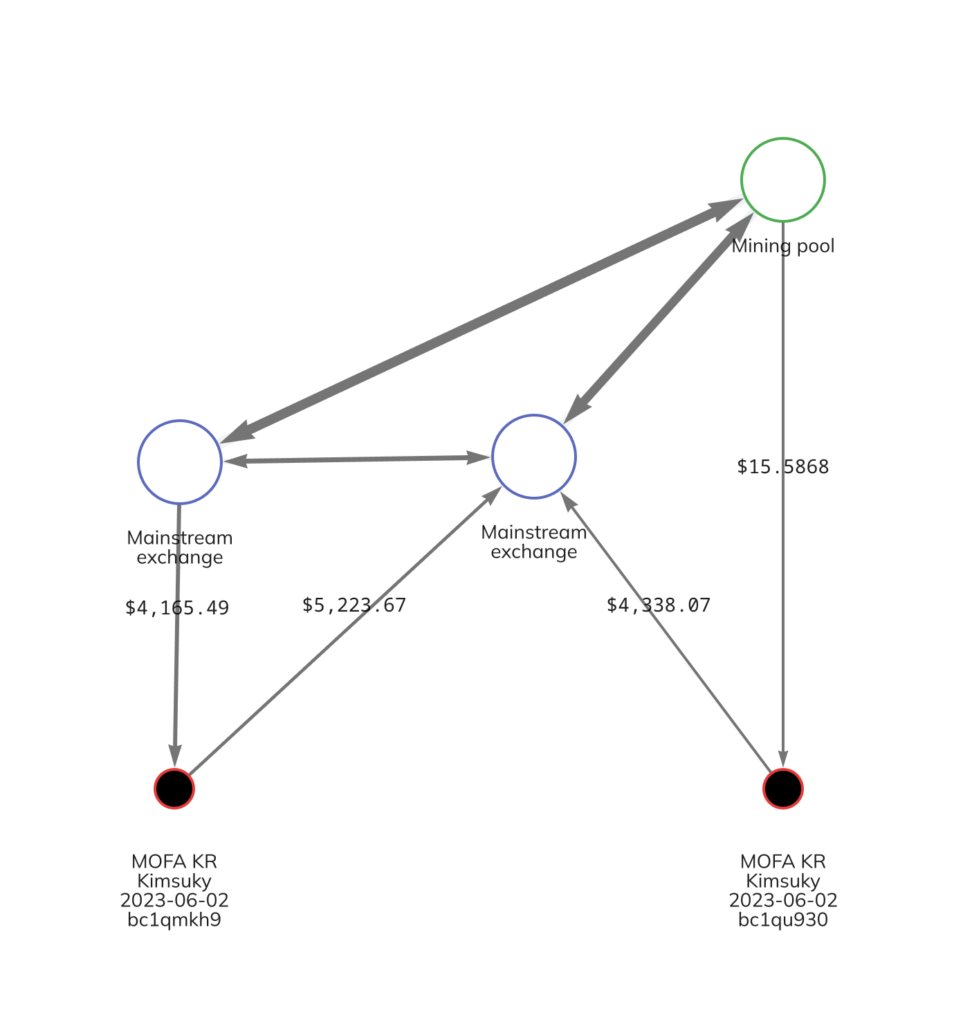

韓国外交部が制裁対象のリストに加えた2件の暗号資産アドレスは、bc1qmkh9s8qju9tkk2qckcz79we2084h2ckeqxylnqと、bc1qu9303km9mnq03hxehvtf2tzchvmkqnzyzm928dです。以下のChainalysis Reactorのグラフにて、それら2つのアドレスが主要取引所やマイニングプールと取引していたといった動きが確認できます。

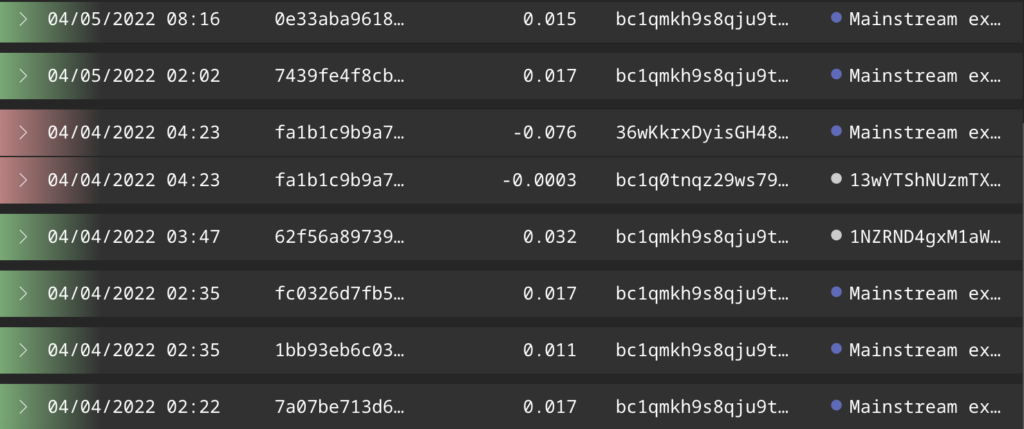

外交部はKimsukyのウォレットが具体的にどのような悪事に使われていたかは明らかにしていませんが、ブロックチェーン上のアクティビティから若干のヒントが得られます。以下のスクリーンショットは 外交部によって識別されたKimsukyのアドレスの一つに関連する一連のトランザクションです。

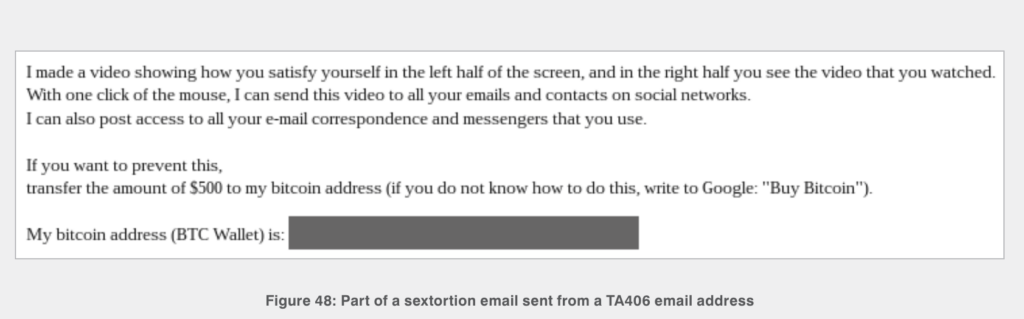

継続的に発生している、同様の少額の暗号資産の受取は、Kimsukyのセクストーションや脅迫の被害者が払ったものかもしれません。このような手口では典型的に、脅迫メールを数千〜数万件の個人にばらまき、少額のビットコインを脅迫者のアドレスに送らなければ、性的な暴露画像や動画を公開すると脅迫します(ただし、実際にはどのような画像や動画は脅迫者は持っていないことが多い)。そのような脅迫メールの例が以下です。

出典: Proofpoint

しかし、これらの資金の受取は詐欺による可能性もあります。セキュリティ分野のリサーチャーは、Kimsukyが慈善活動を装い、暗号資産による韓国のNGOへの寄付金だと騙すこともあったと指摘しています。

上のReactorグラフでは、Kimsukyがマイニングプールとつながっていることもわかります。これは、セキュリティのリサーチャーが述べているように、Kimsukyのような北朝鮮のハッキンググループがは、違法に取得した暗号資産をマイニングプールに送り、代わりに新規発行されたクリーンな暗号資産を受け取るという、マネーロンダリングの試みかもしれません。

北朝鮮のサイバー犯罪の監視

制裁対象に含まれた2件の暗号資産アドレスに紐づく資金は、サイバー犯罪で使われた暗号資産としては小さいものですが、法執行機関が暗号資産のアクティビティや北朝鮮組織の悪事を監視する必要性を表しています。暗号資産犯罪を抑止するための韓国外交部や米国政府による今回の働きも称えるべきものであり、Chainalysisとしてもこのような制裁対象となったエンティティに紐づく全てのアドレスの識別を製品にも適用します。

(Chainalysis 2023 Crypto Crime Report「2023年 暗号資産犯罪動向調査レポート」は、ここからダウンロードできます https://go.chainalysis.com/crypto-crime-report-japanese-sign-up.html)