2020年9月25日、KuCoinがハッキングを受け、2億7,500万ドルを超える額の暗号資産が流出しました。これはKuCoinで発生したこれまでの流出事件の中でも最大級の被害額です。流出したと判明している暗号資産は以下の通りです。

- 1,008 BTC ($10,758,404.86)

- 11,543 ETH ($4,030,957.90)

- 19,834,042 USDT-ETH ($19,834,042.14)

- 18,495,798 XRP ($4,254,547.54)

- 26,733 LTC ($1,238,539.89)

- 999,160 USDT ($999,160)

- 1億4,700万ドル相当の各種ERC-20トークン

- 8,700万ドル相当のStellarトークン

現時点では、これまでに流出した全ての暗号資産の所在についてお伝えすることはできませんが、10月2日午前10時(アメリカ東海岸時間)時点で言えることは以下の事項です。

- 盗まれた1,008BTCは、2つのアドレスに分けられ、それぞれ201BTCと807BTC保持されている。

- 犯人は、盗んだアルトコイン(Litecoinなど)を取引所に入金し、約875BTCを購入・出金したが、そのうち約683BTCはミキシングサービスに投入された。

- 盗まれたUSDT-ETHのうち50,001USDT-ETHは既に資金移動が見られるが、20,000USDT-ETHが分散型取引所Uniswap、11,000USDT_ETHが取引所MXC、1,000USDT-ETHが取引所Poloniex、500USDT_ETHが取引所FatBTCに流された。また、3,000USDT_ETHは3つのアドレスに移され、残りの15,400USDT_ETHは中間ウォレットに留まったままとなっている。

- 盗まれた26,733LTCは複数の取引所に入金された。

この中で特筆すべきは、犯人がETHやERC-20トークンをロンダリングするためにDeFiプロトコルを利用したことです。DeFiとはDecentrilized Financeの略で、一般的にはEthereumネットワークなどのスマートコントラクトが利用できるブロックチェーンの上に展開される分散型アプリケーション(dApps: decentralized apps)を指します。このようなdAppsは、スマートコントラクトによって管理される特定の金融機能を実現します。つまり、トレードやローンといった取引を特定の条件が満たされた時に自動的に実行する働きをするわけです。中央管理型のインフラや人による管理を必要としないことで、dAppsは他のfintechアプリケーションや金融機関に比べて、少ない手数料で金融取引を可能すると言われています。

今回の事案で、犯人は、分散型取引所(DEX)として知られる一種のdAppであるUniswapやKyberを利用しました。DEXでは、特定のブロックチェーン(多くの場合Ethereum)の上で、異種トークンをウォレットから直接に売買・交換することが可能であり、プライバシーやセキュリティが高められています。このようなプラットフォームでは、通常の取引所のようにユーザの資金を預かることはせず、あくまでユーザ間の直接取引を仲介するだけです。ユーザは、通常の取引所と同じように通貨の交換や板取引ができますが、本人確認(KYC)を求められることはありません。

Chainalysisは、今回の事案で見られたERC-20トークンの多くをサポートしているため、DeFiによる複雑化にもかかわらず、捜査官はReactorを利用してほとんどの資金を追跡できています。以下のパートでは、犯人がこの手法でロンダリングしようとした一部のETHやERC-20トークンの動きを示します。

盗まれたLINKトークンの動きの分析

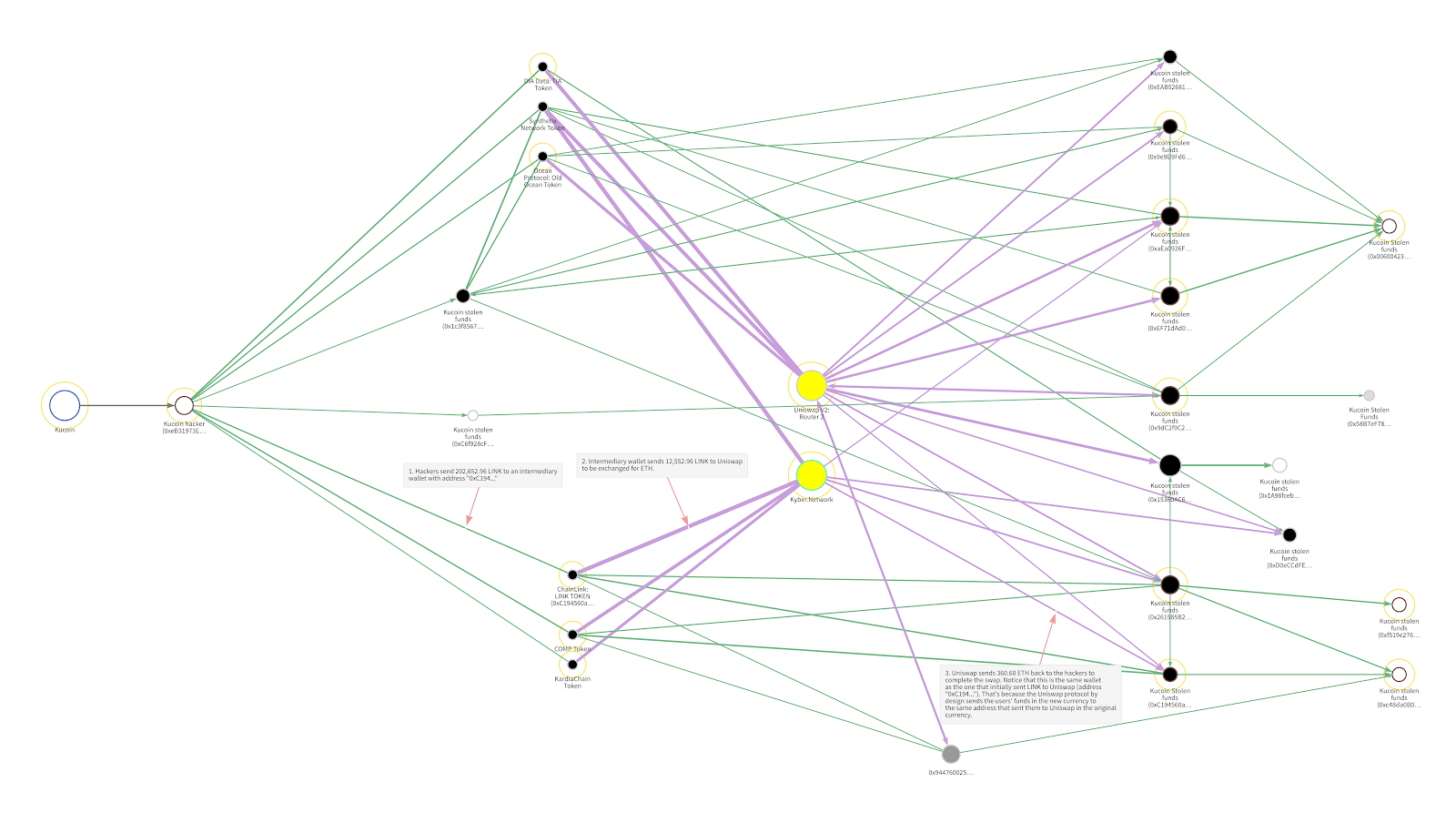

以下のChainalysis Reactorのグラフでは、犯人がERC-20トークンの一部をどのように移動したかを図示しています。このグラフに含まれるトークンは以下の通りです。

- LINK

- TIA

- Old Ocean

- COMP

- KardiaChain

このグラフは複数のトークンやDeFiプロトコルを含むため複雑に見えますが、ここでは特にLINKに着目してみましょう。他のトークンの動きのパターンも同様です。

緑の線はETHやトークンの資金移動、紫の線はDEXのインタラクションを示す。

(新規タブで画像を開くことで拡大できます)

犯人は、まずLINKを自身のウォレットから中間アドレスに移し、そこからUniswapで送りETHに交換しました。DEXであるUniswapでは、ETHと数種類のERC-20トークンを交換できますが、Uniswapでは資金を預からず、ユーザが本人確認を求められることはありません。ユーザはあるアドレスからUniswapに送金するだけで、全く同じアドレスにて入金額相当(若干の手数料を除く)のトークンを受け取れます。今回の場合、犯人は12,552.96LINKを、アドレス”0xC194…”からUniswapに送り、同じアドレスにて360.60ETHを受け取りました。グラフで分かる通り、他のトークンについても同じようにDEXでのトランザクションを行っています。

犯人はDEXを利用することで、本人確認を求め流出資金のアドレスを注視するような通常の取引所を通ることなく、盗んだ資金を他の暗号資産に交換することに成功しました。スマートコントラクトで流入した資金の大部分が凍結される前、犯人は少なくとも1,300万ドル相当のERC-20トークンを売却したと推定されています。また、いくつかのトランザクションはフォークにより未成立にされています。

DeFiは新規の手法だが解決可能

この記事では、KuCoin事件の犯人がETHやERC-20トークンをどのようにロンダリングしようとしたかを解説しました。今回の事案は、DeFiプラットフォームが使われた場合、捜査が困難になり得るという例とも言えるでしょう。しかし、DeFiプロトコルに資金が流れたとしても、法執行機関やコンプライアンス担当者がツールの利用により資金追跡ができるよう、Chainalysisはより多くのERC-20トークンへの対応を進めています。また、今回のようなトランザクションを追う新しい手法について、Chainalysisのトレーニング及びプロフェッショナルサービスのチームは、調査担当者を随時サポートします。

Chainalysisの製品では、ETHやERC-20トークンに限らず、これまでに犯人に属する流出資金のウォレットアドレスは全て識別済みです。また、今後も新しいアドレスが分かり次第クラスタの識別を継続して行います。今後、KuCoinの事案について新たな情報が掴めた際には続報します。

犯罪者がDeFiなどの新規テクノロジーをどのように使っているのかについて興味がありましたら、是非来年2021年のCrypto Crime Reportへのサインアップをお願いします。サインアップして頂ければ、レポートが来年1月に公開された際に自動通知されます。