※本レポートは、今後発表予定の「The Chainalysis 2022 Crypto Crime Report」の一部要約の和訳です。

北朝鮮のサイバー犯罪者にとって、2021年は過去最高の成果を記録した年となりました。暗号資産プラットフォームに対して少なくとも7回の攻撃が行われ、約4億ドル相当のデジタル資産が引き出されました。これらの攻撃では、投資会社や中央集権型取引所(CEX:Centralized Exchange)が主な標的となり、フィッシングや脆弱性攻撃、マルウェア、高度なソーシャルエンジニアリングを使って、インターネットに接続されたホットウォレットの資金を北朝鮮の管理下にあるアドレスに流出させました。一旦、北朝鮮が資金を保管できるようになると、隠蔽や換金に向け慎重にロンダリング操作が開始されます。

多くのセキュリティ・リサーチャーは、このような複雑な戦術やテクニックが使われている状況を踏まえ、北朝鮮のサイバー攻撃者を持続的標的型攻撃(APT:Advanced Persistent Threat)の使い手と見なしています。これは、米国および国連が朝鮮人民軍総参謀部偵察局(Reconnaissance General Bureau)と認知する北朝鮮の最上位の諜報機関が率いる、APT38または「Lazarus Group」として知られる組織で、顕著に見られる攻撃手法となります。本レポートでは、これらの攻撃者を北朝鮮に関係したハッカーと言及していますが、実際にはこうした攻撃の多くがLazarus Groupの手によるものと考えられます。

当初、Lazarus Groupは、ソニー・ピクチャーズへの攻撃やランサムウェア「WannaCry」で悪名を馳せましたが、その後は非常に収益性の高い戦略として暗号資産犯罪に特化するようになっています。2018年以降、Lazarusは毎年のように2億ドルを超える多額の暗号資産を窃取し、ロンダリングを行ってきました。こうしたハッキングの成功例としては、KuCoinやその他の暗号資産取引所に対するものがあり、それぞれの被害金額は2億5,000万ドル以上に上っています。国連安保理は、これらのハッキングによって得られた収益が、北朝鮮の大量破壊兵器や弾道ミサイルの開発に使用されているとしています。

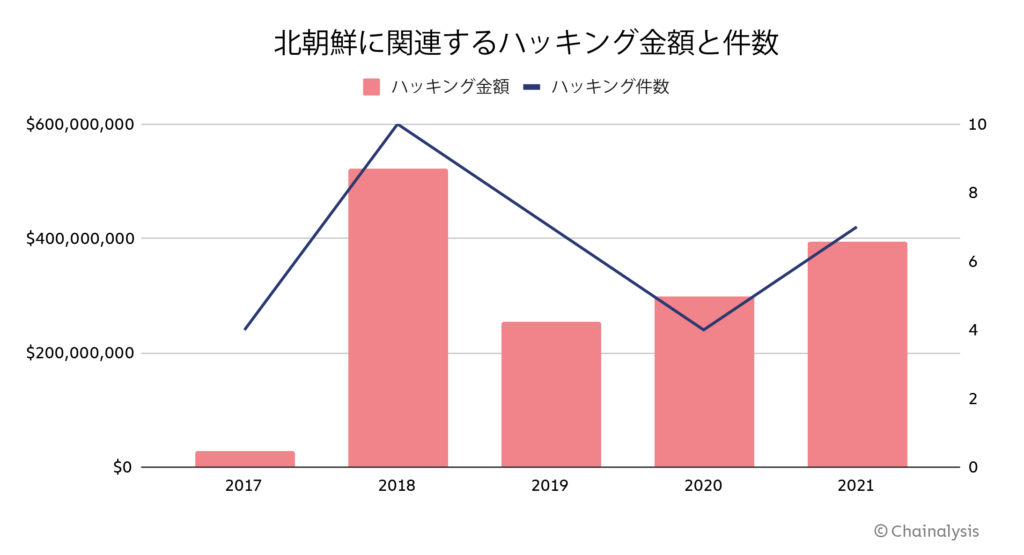

北朝鮮のハッキング活動は、2021年に再び活性化しました。2020年から2021年にかけて、北朝鮮に関連するハッキング数は4件から7件に跳ね上がり、それに伴う流出価値も40%上昇しました。

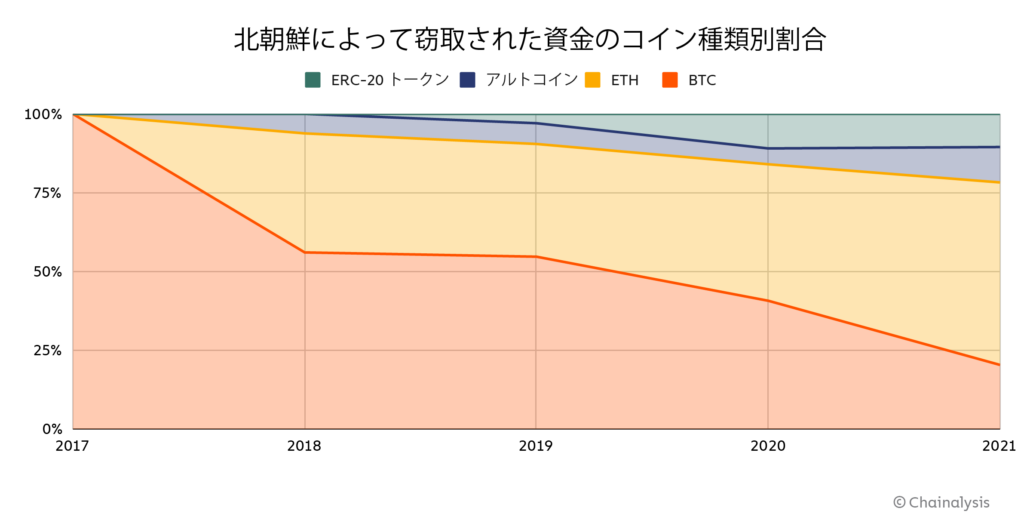

興味深いのは、北朝鮮によって窃取された暗号資産内でビットコインの占める割合が、ドルベースで言えば1/4未満に過ぎなかった点です。2021年に窃取された資金の内、ビットコインはわずか20%で、22%がERC-20トークンまたはアルトコインのいずれかでした。そしてEtherが初めて大半を占め、窃取された資金の58%となりました。

窃取対象の暗号資産が多様化することで、北朝鮮の暗号資産ロンダリング操作も必然的に複雑化しています。現在、北朝鮮の典型的なロンダリング操作は次のような手順になっています。

- ERC-20トークンやアルトコインを、分散型取引所(DEX:Decentralized Exchange)を通じてEtherに交換

- Etherをミキシング

- ミキシング済みのEtherをDEXでビットコインに交換

- ビットコインをミキシング

- ミキシング済みのビットコインを新しいウォレット内に集約

- アジアに拠点を置く、暗号資産から法定通貨への換金ポイントと目される取引所の入金アドレスにビットコインを送金

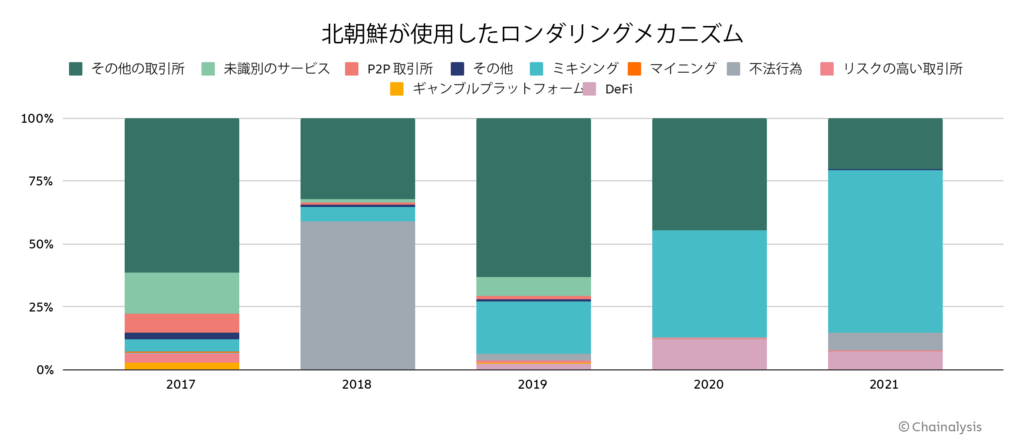

Chainalysisでは実際に、北朝鮮に関係する攻撃者によるミキサーの利用が、2021年に大幅に増加していることを確認しています。

2021年に、ミキサーを通じて北朝鮮に窃取およびロンダリングされた資金の割合は65%を上回り、2020年の42%、2019年の21%から増加傾向にあります。つまり、脅威となる攻撃者は年を追うごとに慎重なアプローチを取るようになっていると言えるでしょう。

なぜミキサーが使用されるのか? ミキサーは、数千のアドレスから得られた暗号資産をプールし混ぜこぜにするソフトウェアツールです。北朝鮮は複数のミキサーを使い、体系的にマネーロンダリングを行うことによって、法定通貨に換金する際に、不正に取得した暗号資産がどこから来たのかを分からなくさせようと企てているのです。

なぜDeFiがターゲットとなるのか? DEXのようなDeFiプラットフォームは、他の方法では現金に換えられない可能性のある幅広いERC-20トークンやアルトコインに対して、流動性を提供します。北朝鮮がこれらのコインをETHやBTCに交換することによって、遙かにその流動性が高まり、より多くのミキサーや取引所を利用できるようになります。さらにDeFiプラットフォームでは、ユーザーの資金を保管することがなく、またその多くが本人確認(KYC: know-your-customer)情報を収集しないため、サイバー犯罪者は資産が凍結されたり、身元を晒したりすることなく、これらのプラットフォームを利用することができます。

北朝鮮が窃取した資産の備蓄額:1億7,000万ドル相当の 古いロンダリング未済の暗号資産を保有

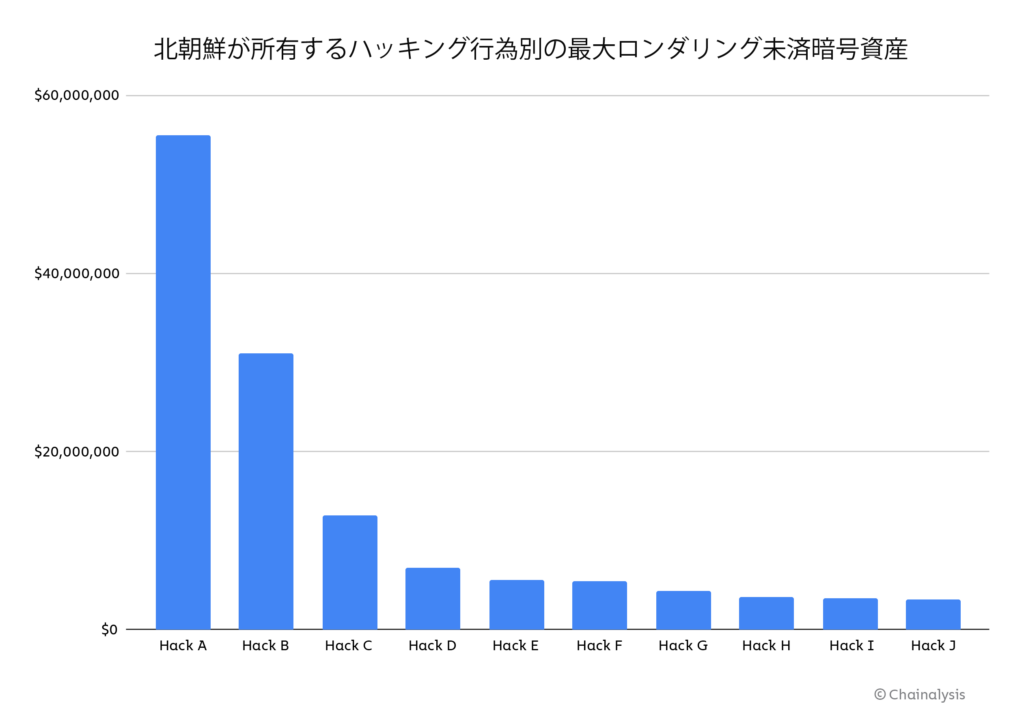

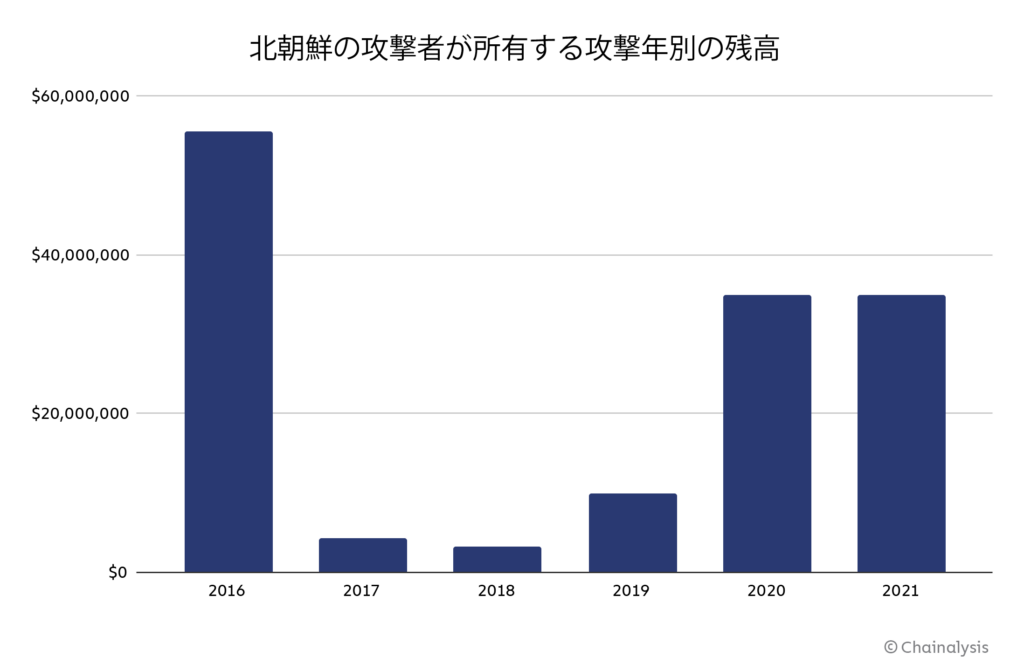

Chainalysisは、北朝鮮が2017年から2021年までに行った計49回のハッキングで窃取され、北朝鮮のコントロール下にある資金のうち、サービスを使ったロンダリングが未済の残高が1億7,000万ドル存在すると特定しています。ドル換算価値でトップ10の残高を以下に示します。

北朝鮮の総所有額のうち約3,500万ドルは、2020年と2021年の攻撃によるものです。一方、5,500万ドル以上が2016年の攻撃によるもので、これは北朝鮮が6年ほど前のロンダリング未済の大量の残高を保有していることを意味します。

これは、北朝鮮に関連するハッカーが、ロンダリング操作によって常に流出暗号資産を素早く動かせるわけではないことを示唆しています。ハッカーがこれらの資産を未だに凍結している理由は不明ですが、事件に対する法執行機関の関心が薄れ、監視されることなく現金化できるようになることを期待している可能性があります。

いかなる理由であれ、北朝鮮がこれらの資産を留め置く時間をいとわない点から、彼らに性急さはなく、慎重な計画を持っていることを示唆しています。

コインスワップ、ミキシング、集約、換金:取引所ハッキング後、北朝鮮に関連したハッカーが9,100万ドルをロンダリングした方法とは

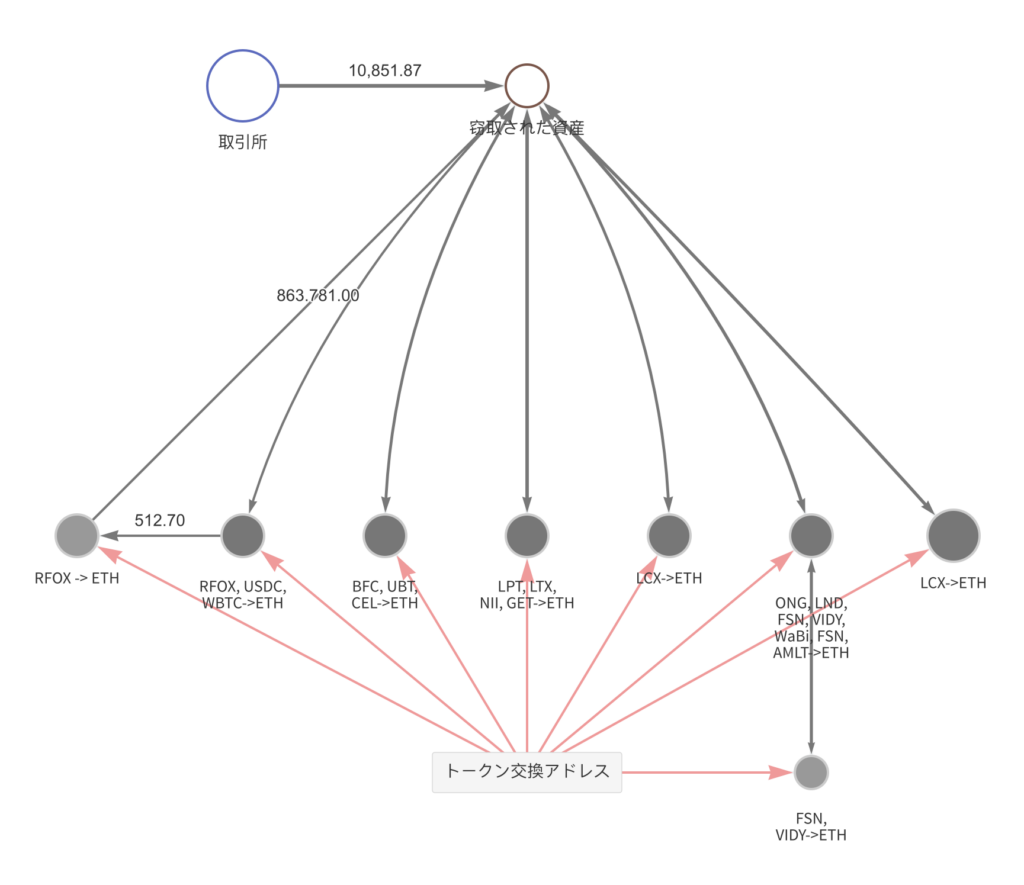

2021年8月、ある暗号資産取引所が、管理するウォレットの一部に不正アクセスがあったことを発表しました。67の異なるERC-20トークンが大量のEtherやビットコインと共に、それらのウォレットから、北朝鮮のために活動する団体の管理下にあるアドレスへ移されたのです。

次に攻撃者は、分散型プロトコルを使って様々なERC-20トークンをEtherに交換しています。さらに、Etherをミキシングし、それをビットコインに交換して、ミキシング済みのビットコインを新しいウォレットに集約した上で、アジアを拠点とする暗号資産から法定通貨への換金取引所に入金しました。この結果、約9,135万ドルの暗号資産がロンダリングされたことになります。

以下は、「Chainalysis Reactor」を使ってロンダリング操作の各ステージを可視化したものです。

ステージ1:流出したERC-20トークンをDEXでEtherに交換

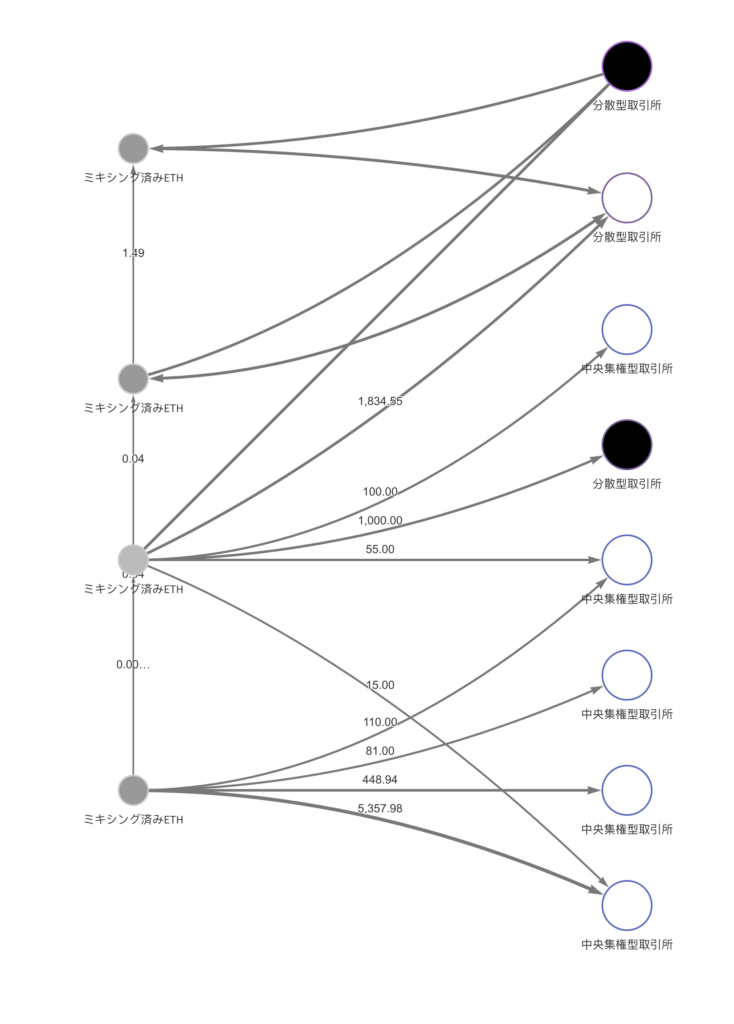

次に、新たに取得したEtherをミックスして再度交換。

ステージ2:ミックス済みのEtherをDEXおよびCEXに入金し、ビットコインに交換

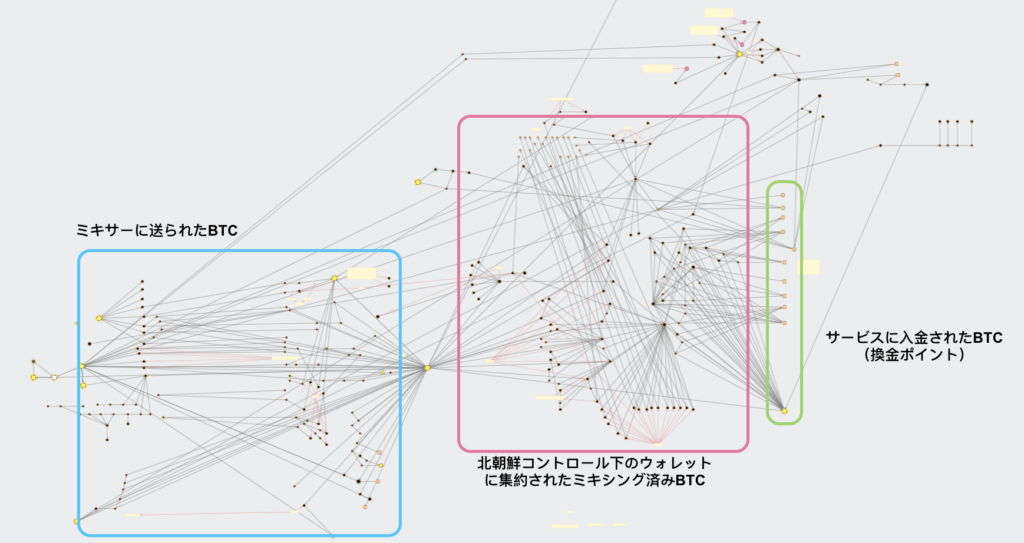

ステージ3:BTCに交換された後の窃取資金の動き

攻撃者は最後の操作として、主にアジアを拠点とする中央集権型の取引所へビットコインを移動します。そこでビットコインが中国人民元のような法定通貨に換金され、最終的にハッキングによって得られた現金を攻撃者が手に入れることになります。

北朝鮮:暗号資産業界に対するAPT攻撃

これらの動向から総合的に考えると、暗号資産を狙った犯罪を大規模にサポートしている国家像を描くことができます。Lazarus Groupやその他の犯罪組織を通じて、体系的で高度な犯罪力を発揮する北朝鮮政府は、暗号資産業界に対するAPT攻撃の脅威として、2021年、不動の存在になったと言えるでしょう。

このような状況ではあるものの、多くの暗号資産の透明性はさらに高まっています。ブロックチェーンの分析ツールを使用すれば、コンプライアンスチーム、犯罪捜査官、そしてハッキングの被害者は、流出した資金の流れを追跡し、資金の凍結や取り戻しを行い、悪意のある攻撃者に犯罪の責任を負わせることができるようになるのです。

本レポートには、Chainalysis Inc. またはその関連企業(総称して「Chainalysis」)の管理下にない第三者のサイトへのリンクが含まれています。これらの情報へのアクセスは、Chainalysisがそのサイトの内容またはその運営者と関係を暗示、是認、承認または推奨していることを意味するものではありません。またChainalysisは、該当サイトに掲載されている製品、サービス、その他コンテンツに対して一切の責を負うものではありません。