Ce blog est un extrait du rapport Chainalysis 2021 Crypto Crime. Cliquez ici pour télécharger le tout !

Comme nous l’avons rapporté sur notre blog, il se peut qu’il y ait moins de cybercriminels responsables d’attaques de rançongiciel ou ransomware qu’on le pense, compte tenu du nombre d’attaques individuelles, de souches distinctes et de la quantité volée aux victimes. Les chercheurs en cybersécurité soulignent que de nombreux affiliés RaaS («Ransomware as a Service») qui mènent des attaques utilisent plusieurs souches, et beaucoup pensent que des souches apparemment distinctes sont en fait contrôlées par les mêmes personnes. En utilisant l’analyse de la blockchain, nous étudierons les connexions potentielles entre quatre des souches de ransomware les plus importantes de 2020 : Maze, Egregor, SunCrypt et Doppelpaymer.

Ces quatre souches de ransomware étaient assez actives l’année dernière, attaquant des grandes entreprises telles que Barnes & Noble, LG, Pemex et University Hospital New Jersey, entre autres. Toutes les quatre utilisent le modèle RaaS, ce qui signifie que les affiliés effectuent eux-mêmes les attaques de ransomware et reversent un pourcentage de chaque paiement de victime aux créateurs et aux administrateurs de la souche. Tous les quatre utilisent également la stratégie de «double extorsion» qui consiste non seulement à retenir les données des victimes, mais aussi à en publier des extraits en ligne comme une incitation supplémentaire à payer la rançon pour les victimes.

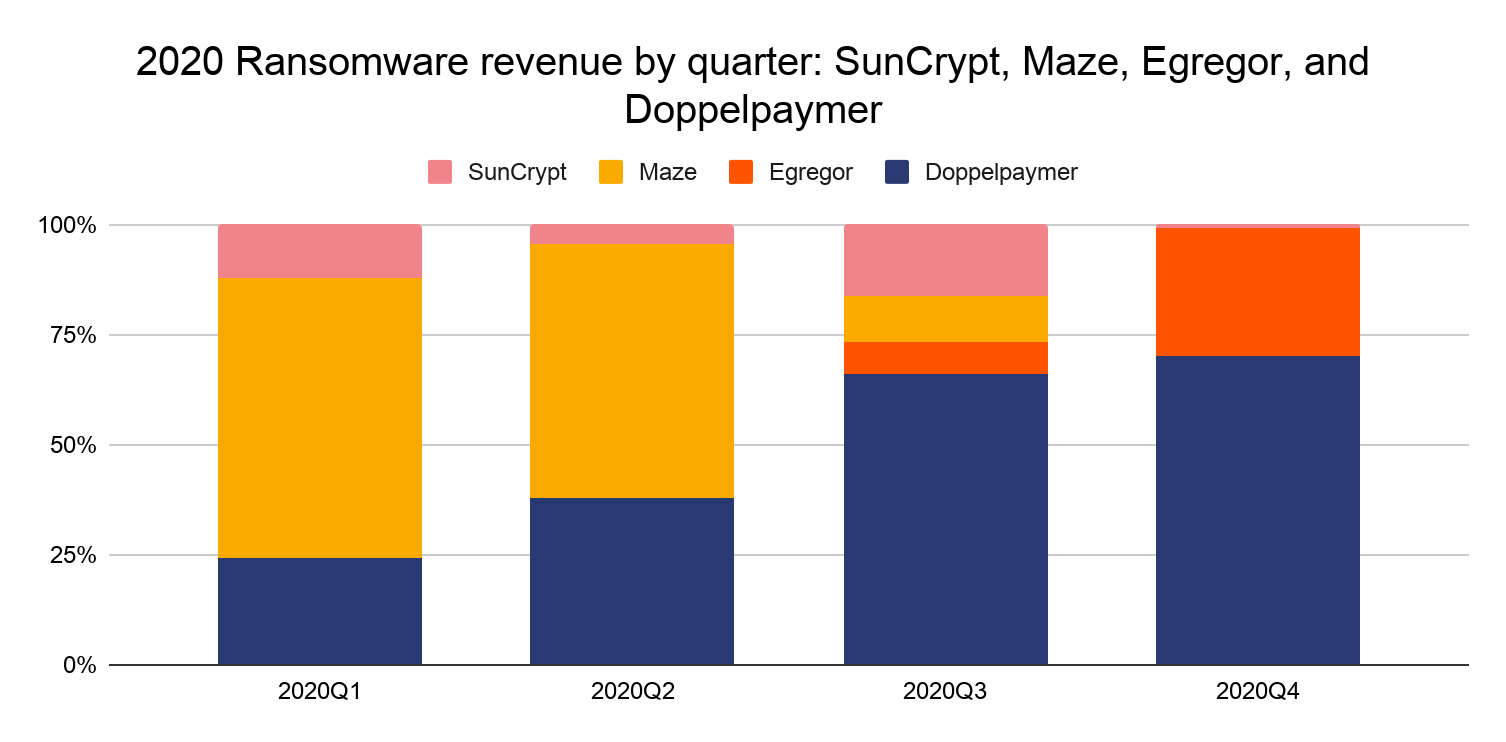

Ci-dessous, nous voyons les revenus des quatre souches depuis fin 2019 répartis sur les trimestres.

Notez qu’Egregor n’est devenu actif que juste avant le quatrième trimestre 2020 (mi-septembre pour être précis), peu de temps après que la souche Maze est devenue inactive. Certains chercheurs en cybersécurité y voient une preuve que Maze et Egregor sont liés d’une manière ou autre. Début novembre, les opérateurs de Maze ont déclaré que la souche était en train de s’arrêter dans un communiqué de presse publié sur leur site Web, à la suite d’un ralentissement de l’activité. Peu de temps après, la plupart de leurs affiliés ont migré vers Egregor, ce qui a amené certains à croire que les opérateurs de Maze se sont simplement rebaptisés Egregor et ont demandé aux affiliés de les rejoindre. Ceci est relativement courant dans les ransomwares, bien qu’il soit également possible que les affiliés aient décidé eux-mêmes qu’Egregor est leur meilleure option. Il est même possible que les affiliés de Maze soient mécontents des opérateurs de Maze, ce qui a conduit à la scission. Cependant, comme l’a noté Bleeping Computer, Maze et Egregor partagent une grande partie de leur code, la même note de rançon et ont des sites de paiement pour victimes très similaires. La société de cybersécurité Recorded Future le note également, ainsi que des similitudes entre Egregor et un cheval de Troie bancaire appelé QakBot.

Et ce n’est pas seulement Egregor. Dans un autre article, Bleeping Computer affirme que les représentants de Suncrypt les ont contactés en prétendant faire partie du «cartel du ransomware Maze» avant l’annonce de l’arrêt de Maze, bien que Maze l’ait nié. Cependant, l’affirmation d’une connexion est également étayée par un rapport diffusé en privé de la société de renseignement sur les menaces Intel471 affirmant que les représentants de SunCrypt ont décrit leur souche comme une «version réécrite et renommée d’une souche de ransomware «bien connue». Le rapport d’Intel471 affirme également que SunCrypt ne travaille qu’avec un petit nombre d’affiliés à la fois, que les opérateurs interrogent et contrôlent de manière approfondie. Par conséquent, nous pensons que tout chevauchement des affiliés entre SunCrypt et d’autres souches de ransomware serait plus susceptible de suggérer un lien plus profond entre les deux souches, plutôt qu’une simple coïncidence.

L’analyse de la blockchain suggère un chevauchement des affiliés et d’autres connexions possibles entre Maze, Egregor, SunCrypt et Doppelpaymer

Comme nous l’avons souligné ci-dessus, il existe des preuves circonstancielles suggérant des liens entre certaines de ces quatre souches, ainsi que des rapports de migration d’affiliés entre elles. Mais quels liens voyons-nous sur la blockchain ? Commençons par Maze et SunCrypt.

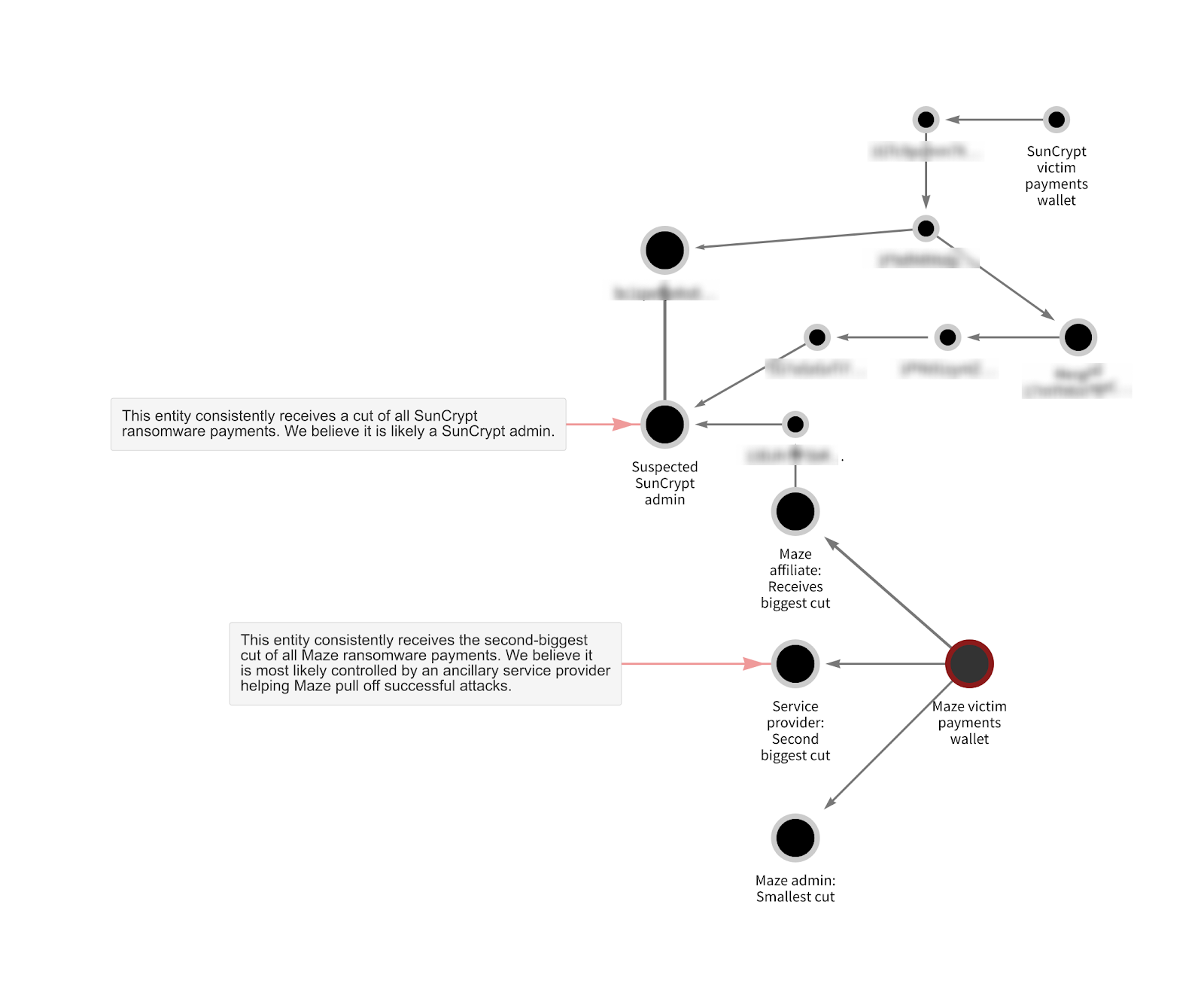

Le graphique Chainalysis Reactor ci-dessus fournit des preuves solides suggérant qu’un affilié de Maze ransomware est également affilié à SunCrypt. En commençant au bas du graphique, nous voyons comment Maze distribue les fonds prélevés dans les attaques de ransomware. Premièrement, la majorité de chaque paiement de rançon réussi va à l’affilié, car il prend le risque de mener à bien l’attaque de ransomware. La prochaine partie la plus importante va à un tiers. Bien que nous ne puissions pas savoir avec certitude quel est le rôle de ce tiers, nous pensons qu’il s’agit probablement d’un fournisseur de services auxiliaires qui aide Maze à lancer des attaques. Les attaquants de ransomware font souvent appel à des tiers pour des outils tels que l’hébergement bulletproof (qui accepte d’héberger tous les contenus illégaux), les services de test d’intrusion ou l’accès aux vulnérabilités des réseaux des victimes. Ces fournisseurs de services auxiliaires peuvent vendre leurs produits sur les forums cybercriminels du darknet, mais ne sont pas nécessairement impliqués dans toutes les attaques de ransomwares. Enfin, la plus petite partie de chaque paiement de rançon va à un autre portefeuille qui, selon nous, appartient aux administrateurs de la souche.

Dans ce cas, cependant, nous voyons que l’affilié Maze a également envoyé des fonds – environ 9,55 Bitcoin d’une valeur de plus de 90000 $ – via un portefeuille intermédiaire à une adresse intitulée «Suspected SunCrypt», que nous avons identifiée comme faisant partie d’un portefeuille qui a consolidé des fonds liés à quelques attaques SunCrypt différentes. Cela suggère que l’affilié Maze est également affilié à SunCrypt, ou peut-être impliqué d’une autre manière avec SunCrypt.

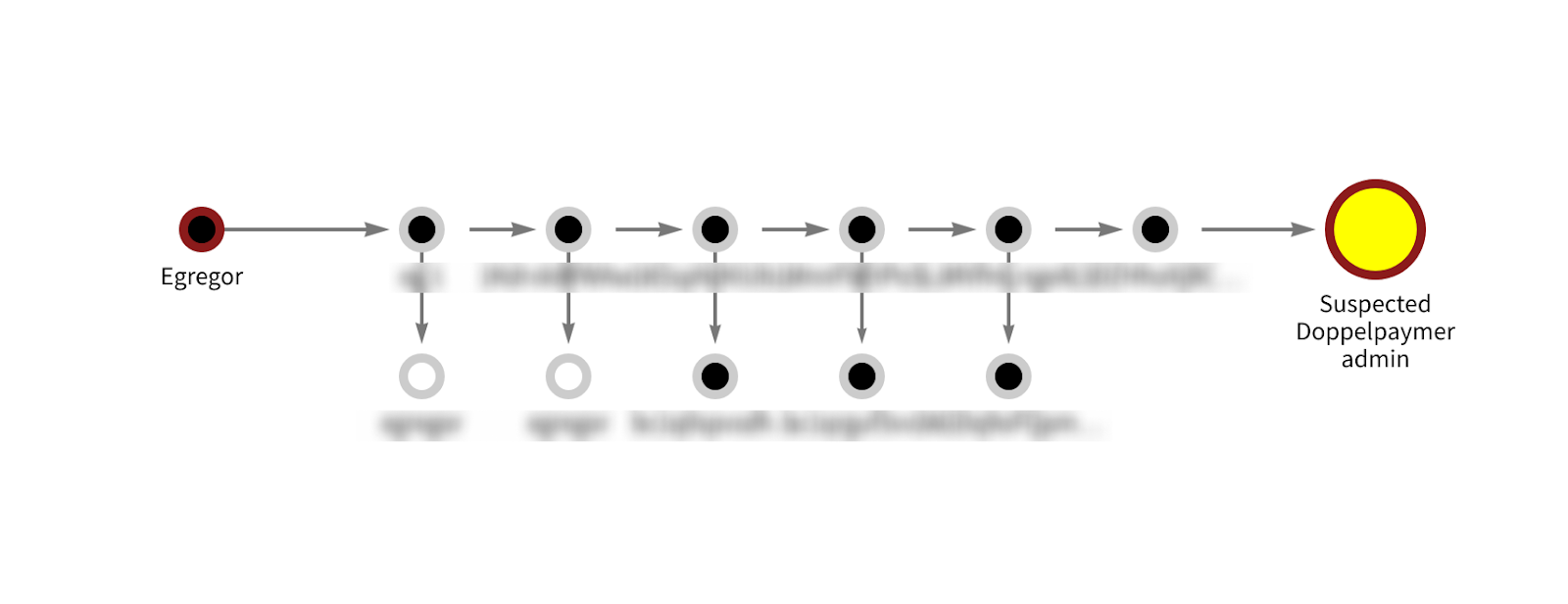

Un autre graphique Reactor montre les liens entre les souches de ransomware Egregor et Doppelpaymer.

Dans ce cas, nous voyons qu’un portefeuille Egregor a envoyé environ 78,9 BTC d’une valeur d’environ 850000 $ à un portefeuille administrateur suspecté de Doppelpaymer. Bien que nous ne puissions pas le savoir avec certitude, nous pensons qu’il s’agit d’un autre exemple de chevauchement d’affiliés. Notre hypothèse est que le portefeuille étiqueté Egregor est un affilié des deux souches envoyant des fonds aux administrateurs de Doppelpaymer.

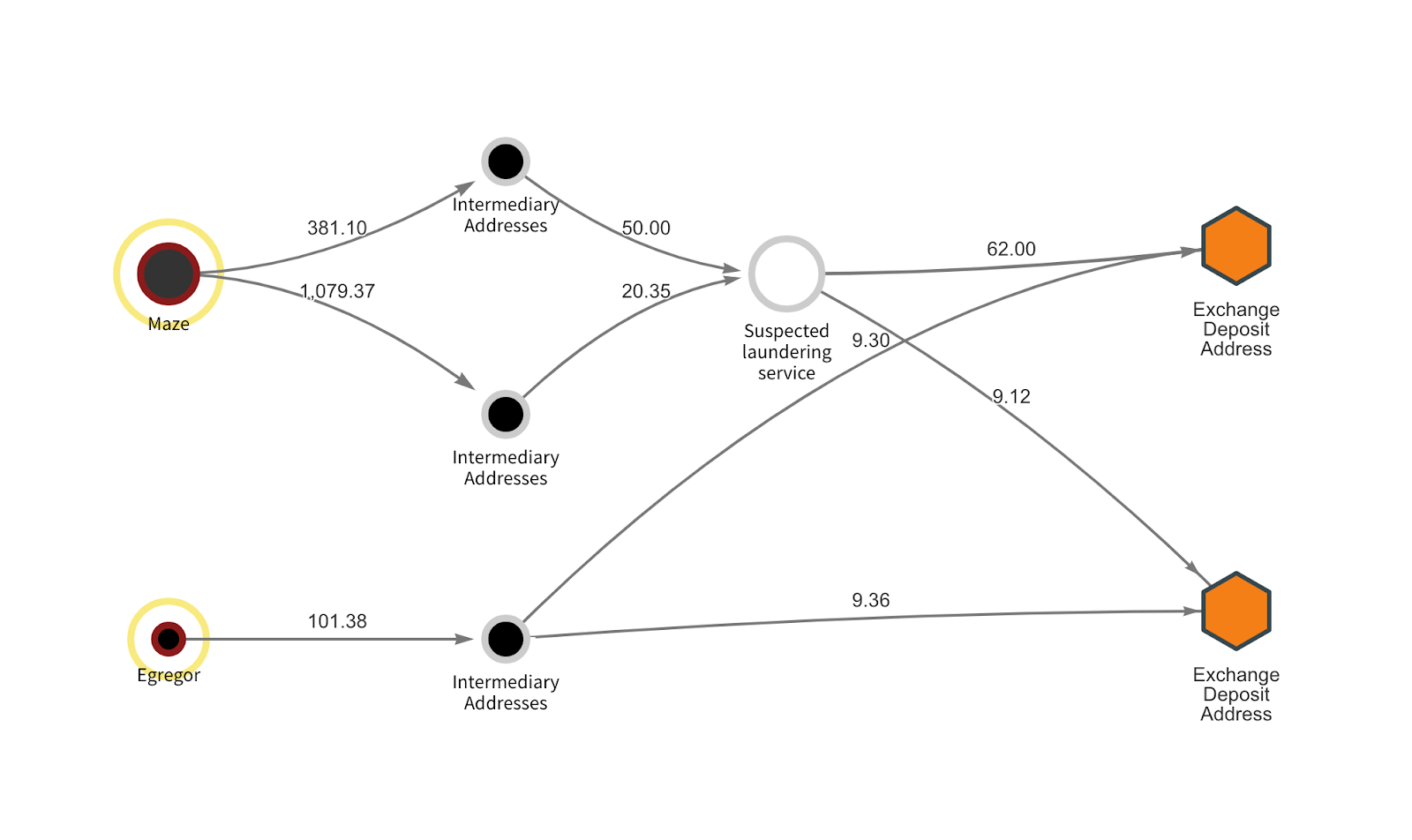

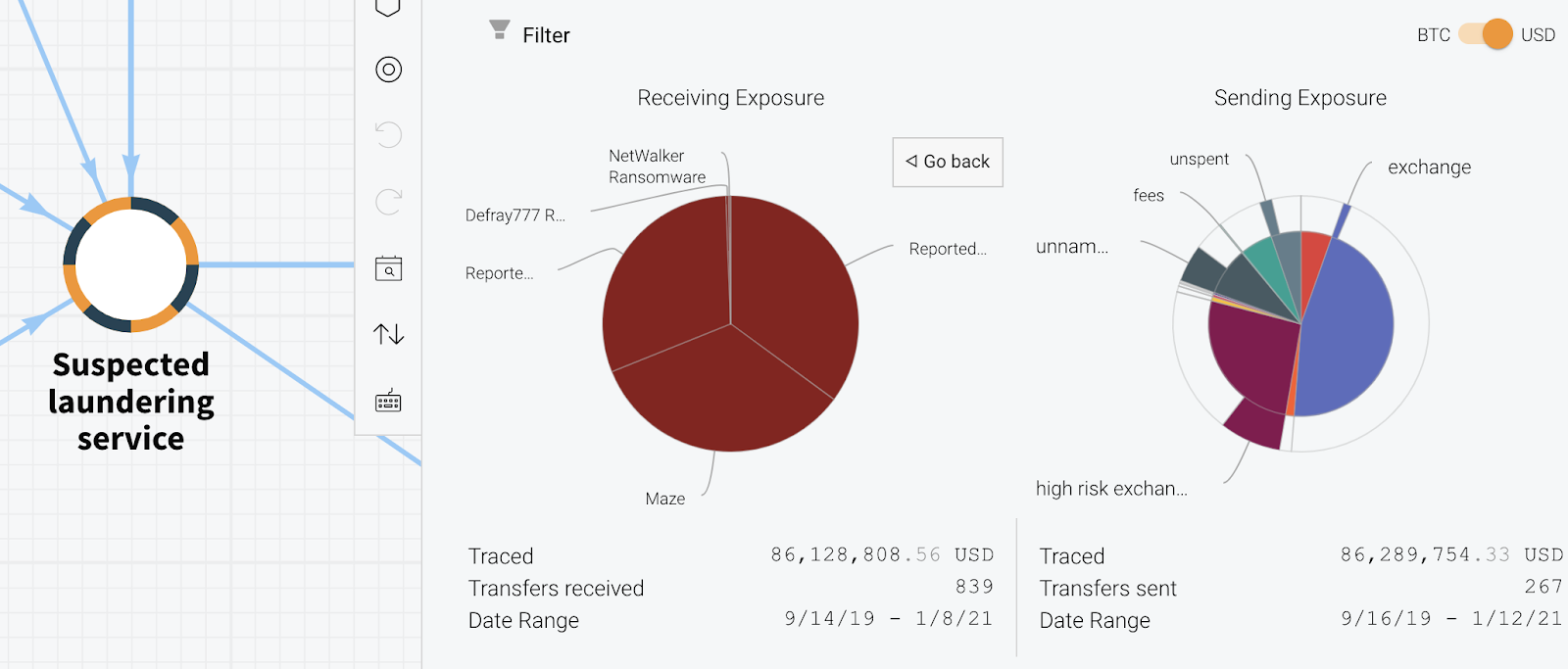

Enfin, le graphique Reactor ci-dessous montre ce que nous pensons être une instance d’administrateurs Maze et Egregor utilisant la même infrastructure de blanchiment d’argent.

Les portefeuilles recevant les paiements des victimes des deux souches ont envoyé des fonds à deux adresses de dépôt dans un important échange de crypto-monnaie via des portefeuilles intermédiaires. Sur la base de leurs modèles de transaction, nous pensons que les deux adresses de dépôt appartiennent à des courtiers en vente libre (OTC) qui se spécialisent dans l’aide aux opérateurs de ransomwares et aux autres cybercriminels pour échanger des crypto-monnaies acquises illicitement contre de l’argent. Dans le cas de Maze, ces fonds transitent d’abord par un autre service de blanchiment d’argent suspecté avant d’atteindre les adresses OTC – on ne sait pas si Maze reçoit de l’argent de ce service ou des OTC eux-mêmes, et il est également possible que le courtier OTC et ceux qui gèrent le blanchiment les services sont les même personnes.

Bien que cela ne suggère pas que Maze et Egregor partagent les mêmes administrateurs ou affiliés, cela reste une piste importante pour les forces de l’ordre. Le crime lié à la crypto-monnaie n’en vaut pas la peine s’il n’y a aucun moyen de convertir des fonds mal acquis en espèces. En s’attaquant aux mauvais acteurs comme le service de blanchiment d’argent ou aux courtiers OTC corrompus sur le graphique ci-dessus – ces derniers, encore une fois, opèrent sur un grand échange bien connu – l’application de la loi pourrait considérablement entraver la capacité de Maze et Egregor à fonctionner de manière rentable sans réellement attraper les administrateurs ou les affiliés des souches. De plus, ce ne sont pas seulement ces souches de ransomwares spécifiques.

Le service de blanchiment présumé a également reçu des fonds des souches de ransomwares Doppelpaymer, WastedLocker et Netwalker, absorbant près de 2,9 millions de dollars de crypto-monnaie de la catégorie dans son ensemble. De même, il a reçu près de 650000 $ de crypto-monnaie de marchés darknet tels que Hydra et FEShop. Les deux adresses de courtier OTC sur le graphique ont également une exposition criminelle similaire.

Qu’est-ce que cela signifie pour les ransomwares ?

Bien que nous ne puissions pas affirmer avec certitude que Maze, Egregor, SunCrypt ou Doppelpaymer ont les mêmes administrateurs, nous pouvons dire avec une certitude relative que certains d’entre eux ont des affiliés en commun. Nous savons également que Maze et Egregor s’appuient sur les mêmes courtiers OTC pour convertir la cryptomonnaie en espèces, bien qu’ils interagissent avec ces courtiers de différentes manières.

Indépendamment de la profondeur et de la nature exactes de ces connexions, les preuves suggèrent que le monde des ransomwares est plus petit qu’on le pense, compte tenu du nombre de souches uniques actuellement en fonctionnement. Cette information peut être un atout pour les forces de l’ordre. S’ils peuvent identifier et agir contre des groupes contrôlant plusieurs souches de ransomware, ou contre des OTC permettant à plusieurs souches de ransomware d’encaisser leurs revenus, ils pourront alors interrompre ou impacter les opérations de plusieurs souches d’un seul coup.

Ce blog est un extrait du rapport Chainalysis 2021 Crypto Crime. Cliquez ici pour télécharger le tout !